Résumé

- 14 vulnérabilités critiques identifiées dans les produits DrayTek

- Plus de 704 000 routeurs DrayTek sont exposés à Internet

- Les vulnérabilités concernent 24 modèles

- DrayTek a corrigé les vulnérabilités du firmware, mais des mesures d’atténuation sont nécessaires

- Recommandation : Assurez-vous que tous les appareils DrayTek de votre réseau sont patchés et utilisez les « stratégies d’atténuation DrayTek », des stratégies d’atténuation supplémentaires

Les routeurs sont les héros méconnus de la sécurité des réseaux. Ces actifs sont chargés de maintenir les systèmes internes connectés au monde extérieur, mais ils sont souvent négligés.

Jusqu’à ce que les attaquants découvrent et exploitent leurs vulnérabilités. Et ne vous y trompez pas, les cybercriminels travaillent sans relâche pour trouver les failles du blindage de vos routeurs, en les utilisant comme points d’entrée pour voler des données ou paralyser les opérations commerciales. En fait, notre étude de 2024 montre que les routeurs constituent la catégorie d’appareils la plus risquée parmi tous les actifs

Pourquoi tant d’entreprises ignorent-elles ces vulnérabilités ?

Des résultats récents de Forescout Research — Vedere Labs soulignent la gravité du problème avec 14 vulnérabilités de routeur récemment identifiées dans les produits DrayTek, dont une présentant le niveau de gravité le plus élevé possible. Les attaquants pourraient prendre le contrôle total de ces routeurs s’ils ne sont pas traités, ce qui pourrait ouvrir la voie à des attaques par rançongiciel ou par déni de service. Le résultat ? Pertes financières, atteinte à la réputation et méfiance des clients.

L’historique des vulnérabilités de DrayTek a fait la une des journaux. Outre nos découvertes, le FBI a récemment annoncé qu’il avait supprimé un botnet exploitant trois CVE à l’aide des produits DrayTek. Quelques semaines plus tôt, la CISA avait ajouté deux CVE DrayTek au KEV, qui sont distincts de nos découvertes.

Voici un aperçu de l’impact de ces vulnérabilités, ainsi que des conseils sur la manière d’atténuer les risques.

DrayTek est une société de routeurs populaire

DrayTek, un fabricant taïwanais d’équipements réseau, est spécialisé dans les secteurs résidentiel et commercial. Ses routeurs sont dotés de fonctionnalités avancées, notamment un VPN, des pare-feux et une gestion de la bande passante. En raison de leur utilisation étendue dans des secteurs tels que la santé, la vente au détail, la fabrication et le gouvernement, les actifs de DrayTek sont devenus des cibles de choix pour les cybercriminels.

La base de données nationale sur les vulnérabilités (NVD) indique que les routeurs DrayTek ont connu une augmentation des vulnérabilités critiques au cours des dernières années. Nombre de ces problèmes permettent

Exécution de code à distance (RCE), permettant aux attaquants de prendre le contrôle des appareils à distance. Cette tendance a attiré l’attention des pirates informatiques et des acteurs parrainés par l’État, ce qui n’a fait qu’accroître les enjeux.

Principaux résultats de la recherche de Vedere Labs

- Le niveau de gravité le plus élevé a reçu un score CVSS de 10 ; un autre a obtenu un score de 9,1

- Exposition généralisée : plus de 704 000 routeurs DrayTek sont exposés à Internet

- 38 % sont toujours vulnérables à des problèmes similaires identifiés il y a deux ans

- 75 % de ces routeurs vulnérables sont utilisés par des entreprises

- Appareils en fin de vie exposés à des risques :

- Les vulnérabilités concernent 24 modèles

- dont 11 sont en fin de vie (EoL)

- 63 % des appareils exposés sont soit :

- Fin de commercialisation (EoS) ou EoL

- Ils sont difficiles à réparer et à protéger

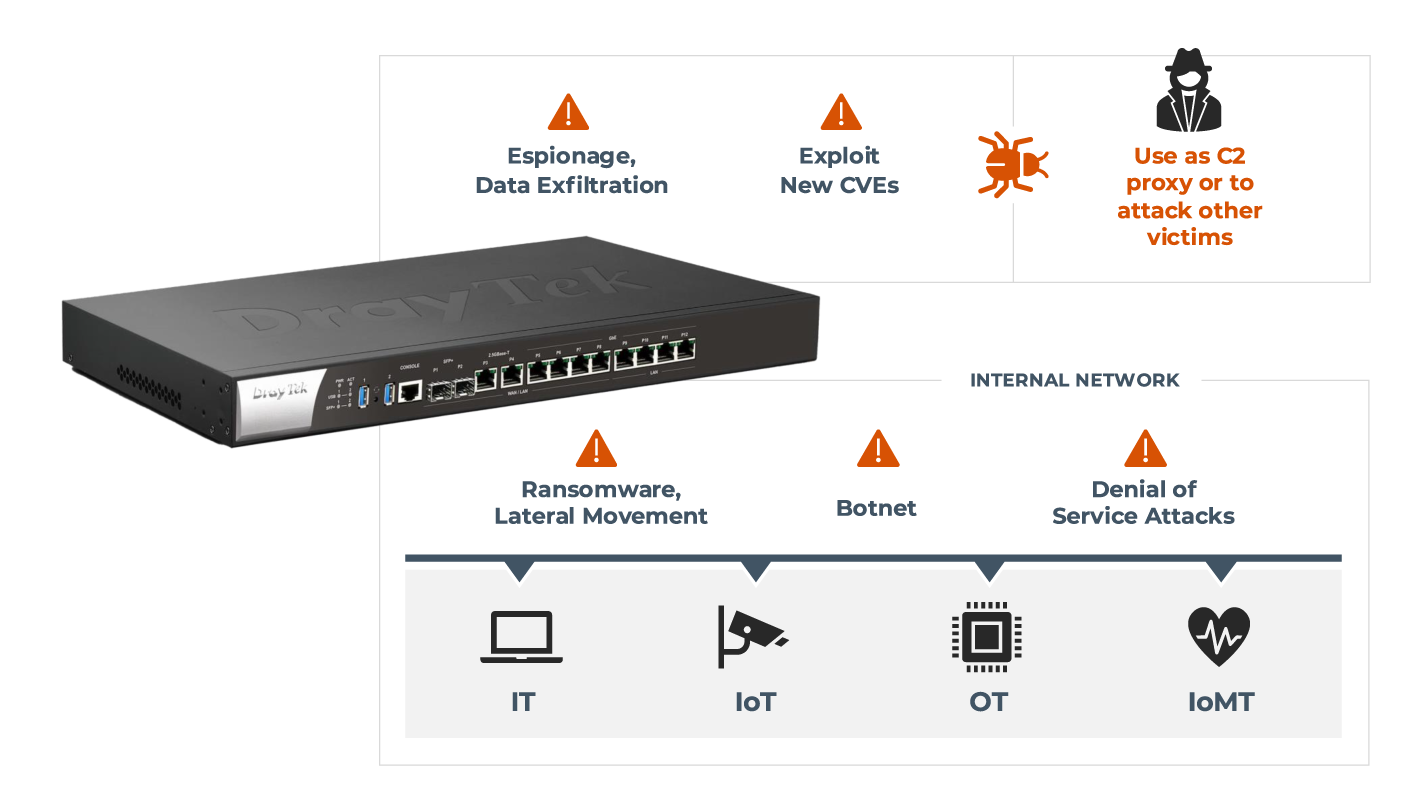

Scénarios d’attaque potentiels

Les produits DrayTek offrent de nombreuses opportunités d’attaque aux cybercriminels, en particulier ceux dont l’ « interface utilisateur Web » est exposée à Internet. Les scénarios potentiels d’attaque des routeurs incluent :

- Espionnage et exfiltration de données :

- Un attaquant pourrait déployer un rootkit qui survit aux redémarrages et aux mises à jour, lui permettant d’intercepter et d’analyser le trafic réseau, ce qui pourrait entraîner le vol de données sensibles, telles que des informations d’identification ou d’autres informations confidentielles.

- Mouvement latéral :

- Une fois à l’intérieur du réseau, un attaquant peut se déplacer latéralement pour compromettre d’autres appareils, ce qui entraîne des attaques par rançongiciel, un déni de service (DoS) ou même la création de botnets utilisés pour des attaques distribuées.

- Utilisation de routeurs comme serveurs C2 :

- Les modèles DrayTek hautes performances tels que le Vigor3910 sont dotés d’un matériel avancé pouvant être réutilisé et utilisé dans le cadre de serveurs de commande et de contrôle (C2), où les attaquants pourraient lancer d’autres attaques contre d’autres victimes.

Dans le cadre du processus de divulgation responsable, DrayTek a corrigé toutes les vulnérabilités du firmware Vedere Labs. Cependant, les organisations qui utilisent ces produits sur leurs réseaux doivent procéder à des mesures d’atténuation.

Stratégies d’atténuation de DrayTek

Le meilleur moyen de se protéger contre ces vulnérabilités est de s’assurer que tous les appareils concernés sont dotés des dernières mises à jour du microprogramme fournies par DrayTek. Au-delà de l’application de correctifs, Forescout recommande les stratégies d’atténuation suivantes :

- Désactiver l’accès à distance :

- Si l’accès à distance n’est pas nécessaire, désactivez-le complètement.

- Pour l’accès à distance nécessaire, implémentez des listes de contrôle d’accès (ACL) et une authentification à deux facteurs (2FA).

- Surveillez les événements anormaux :

- Activez la journalisation Syslog pour suivre les activités inhabituelles

- Vérifiez régulièrement si des modifications non autorisées ont été apportées aux profils d’accès à distance ou aux paramètres administratifs.

- Segmentez votre réseau :

- Assurez-vous que votre réseau est correctement segmenté afin que si un attaquant compromet un routeur, il n’ait pas accès à l’ensemble du réseau.

- Remplacez les appareils EoL :

- Pour les appareils qui ne peuvent pas être corrigés, pensez à les remplacer.

- Les appareils plus anciens peuvent continuer à présenter des vulnérabilités difficiles, voire impossibles à corriger à l’aide de mises à jour logicielles.

- Modifier les mots de passe:

- Modifiez toujours les informations d’identification par défaut et utilisez des mots de passe forts et uniques pour chaque appareil de votre réseau.

Vedere Labs — Permet aux entreprises de garder une longueur d’avance sur les attaquants

La découverte de ces vulnérabilités dans les produits DrayTek souligne l’importance de la gestion de l’infrastructure réseau et du maintien de la posture de sécurité d’une organisation. Alors que plus de 700 000 appareils sont exposés en ligne et que les attaquants ciblent de plus en plus les routeurs, les entreprises doivent prendre des mesures immédiates pour se protéger.

En appliquant les correctifs de microprogramme disponibles et en adoptant les stratégies d’atténuation recommandées, vous pouvez réduire les risques liés à ces vulnérabilités et garantir la sécurité de votre réseau.

Pour plus de détails techniques et des attaques de preuve de concept, lisez le rapport de recherche complet.